作者:刺

来源:幻影maillist

其实社工FUZZ也是可能的

而且我想我的方法还是比较科学和可行的

按照安全开发流程(SDL)里的方法,在一个环节中是要建立威胁模型(Threat Modeling)

其基本思路是找出所有系统的边界

然后根据边界(Border)和数据流向(Data Flow)分析攻击范围(Attack Surface)

这样就有一个比较清晰的思路;

在社工FUZZ中,可以分析目标的所有对外的边界(比如HR、销售、公司高管、技术人员、客服、财务 各人员节点对外业务)

然后建立这些人员节点之间的数据联系,以及可能的业务;(比如HR可能会找猎头公司买资料,可能会参加校园招聘,可能会有机会接触到其电脑)

根据业务逻辑,可以确定出 Attack Surface(比如攻击HR的途径、 攻击客服的途径);

阅读全文 »

Tags: Fuzz

Team: http://www.ph4nt0m.org

Author: 云舒(http://www.icylife.net)

Date: 2008-02-19

做windows系统渗透测试的时候有webshell了,但是拿不到shell,用来提升权限,也是个很郁闷的事情。一般来说,使用mdb jet引擎的溢出比较常见,但是有时候根据服务器上安装的第三方软件,使用一些新的方法,或许能有一点转机。这里主要描述一下调用activex溢出服务器的思路,方法很简单。

activex溢出一般都是用来攻击客户端的,但是这里,主要就是利用了asp是在服务端执行的,而且可以调用activex控件的原理。废话不多说了,一小段测试性质的代码,在服务器上放这么个asp文 阅读全文 »

Tags: Activex,

WebShell

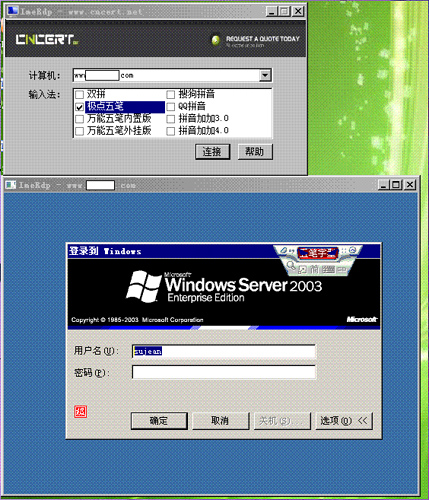

鬼仔注:刚发过ImeRdp,现在就出来好玩的了。

www417

Http://hi.baidu.com/3w417

Platform:

Windows 2003

Windows Vista

maybe more…

Affected:

GooglePinYin IME http://tools.google.com/pinyin

SogouPinYin IME http://tools.google.com/pinyin

maybe more…

Usage:

First. Scan Internet find the hosts which open 阅读全文 »

Tags: Windows,

终端

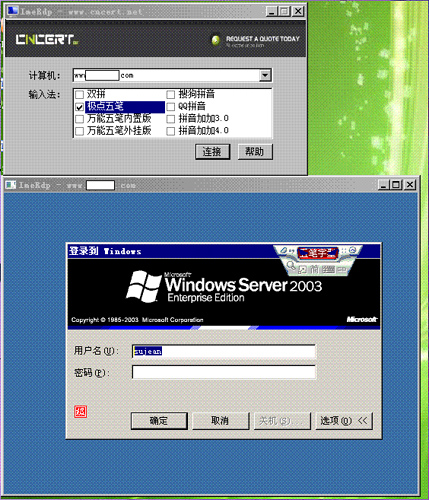

鬼仔注:1月份cnqing在他blog发过这个之后,我就跟他要了一份。不过不是win下的版本,未经同意也就没发出来。

作者: cnqing

来源: cncert.net

ImeRdp

软件说明:window系统远程桌面中开启指定输入法

相关内容参考:《windows再曝输入法安全风险》 一文

Imerdp_win内置console和gui版;

gui需要.net支持;

严禁用于非法用途!

阅读全文 »

Tags: cncert,

ImeRdp,

Windows,

终端

By:Neeao[B.C.T]

漏洞预警中心小组应急事件响应公告

测试系统:

BBSXP2008 ACCESS版本 目前为最新版

安全综述:

BBSXP为一款简单的ASP+SQL与ACCESS开发的多风格论坛 目前最新版本为BBSXP2008

漏洞描述:

Manage.asp文件的ThreadID没有经过任何过滤便放入SQL语句中执行 导致注射漏洞发生

漏洞代码:

<%

if CookieUserName=empty then error("您还未<a href=""javascript:BBSXP_Modal.Open('Login.asp',380,170);"">登录</a>论坛")

if Request_Method <> "POST" then error("<li>提交方式错误!</li><li>您本次使用的是"& Request_Method&"提交方式!</li>")

阅读全文 »

Tags: BBSXP,

SQL Injection,

SQL注入,

漏洞

yuange http://hi.baidu.com/yuange1975

影响版本: php5.2.3

不影响版本: 其它版本

php5.2.3在处理CGI的时候,由于一编程错误(缺少括号),错误计算一字符串长度,导致堆缓冲溢出,可能远程执行任意代码。

触发方式:配置.php到php.exe的CGI映射,请求GET /test.php/aa HTTP/1.1

错误发生在php-5.2.3\sapi\cgi\cgi-man.c line 886:

int path_translated_len = ptlen + env_path_info ? strlen(env_path_info) : 0;

程序应该是

int path_translated_len = 阅读全文 »

Tags: CGI,

PHP,

漏洞

文章作者:mika

信息来源:邪恶八进制信息安全团队(www.eviloctal.com)

前两天就看到这个exp了,漏洞本身俺就不多说了,非常简单的栈溢出,exp都给了用od或者windbg跟一下就出来了,这里俺要非常感谢gyzy 哥哥对俺的帮助,当俺一拿到exp的时候就非常庆幸,感觉会很容易修改(事实也是如此),于是俺就修改了ret地址,然后把俺原来用的shellcode (下载执行的)替换exp里执行calc的,但是没有成功,word一闪而过,也没报错也没下载。然后再看了看原exp的shellcode,发现是 alpha2编码过的,于是俺想当然的以为俺的shellcode也得编码,可是编码发现还是不能运行而且出现错误了,俺单独把编码过的 shellcode拿出来执行却能成功,百思 阅读全文 »

Tags: MS08-011,

Office