鬼仔注:V2

看到有朋友留言说不知道怎么编译,这里说下用VC里用Makefile文件编译的方法:

运行cmd.exe

进到vc/bin目录

运行vc-vars32.bat

进到makefile所在的目录

nmake /f makefile

来源:milw0rm

Exploit v2 features:

– Target Remote port 445 (by default but requires auth)

– Manual target for dynamic tcp port (without auth)

– Automatic search for dynamic dns rpc port

– Local and remote 阅读全文 »

Tags: 445,

DNS,

Exploit

来源:Neeao's Blog

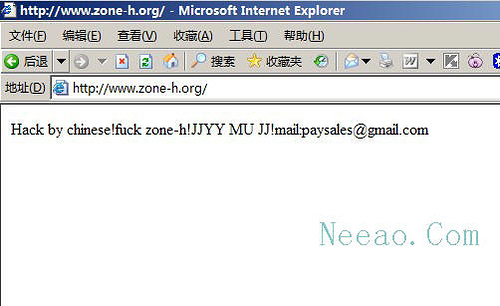

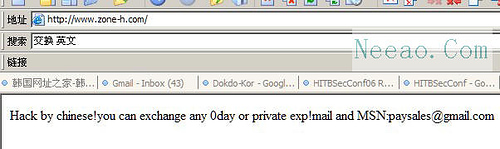

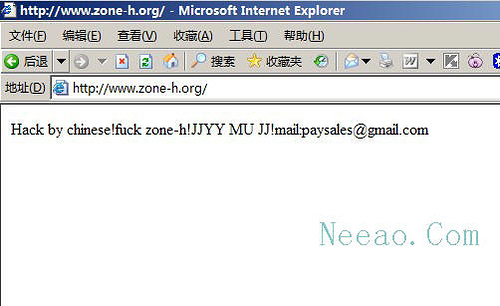

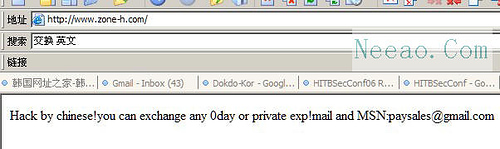

著名国际黑客站点zone-h.org被中国黑客所黑,

中国北京时间2007年4月18日1:40分左右,著名黑客站点zone-h。org首页被黑客替换,主页呈现如下字样:

Hack by Chinese!fuck zone!JJYY MU JJ!mail:[email protected]

现在首页已经恢复!

被黑截图:

Tags: zone-h,

被黑

by:剑心[B.C.T]

事情起源于preg_match("/^[0-9]?$/i",'',"$a")这个漏洞,由ste大牛发出来的,是说$在不带/d的情况下会表示在一个字符串结束或者结束附近,譬如php?a=123%0a就可

以通过这个正则表达式但是带入一个%0a,那么很好,漏洞就回到一个%0a能做什么上来了!

黑锅已经总结了一个,在文件扩展后缀里

1.php.jpg不能执行但是

1.php.jpg%0a就可以了(linux环境下)

另外如果在写文件的时候%0a就是一个新行了,对于数据库为文本的就是一个新记录

还有呢?数据库在对待1和1%a的时候是不一样的,1%a被更新到一个int类型的字段可能会导致溢出

在一些协议如http和ftp里%0a可以是一个新的命令的开始

阅读全文 »

来源:7jdg's Blog

by 孟方明[-273℃]

usage:locate.pl <host> <port> <times> <adds> <rep1> <rep2> <rep3> <ret<loc>> [p]

host======>目标主机IP地址(必选项)

port======>目标端口(必选项)

times=====>重复次数(必选项)

adds======>需要后推多少个字符(1-3)没有填0

rep1======>第一次替换数字(没有填0)

rep2======>第二次替换数字(同上)

rep3======>第三次替换数字(同上)

ret=======>指定返回地址(默认填0)

loc=======> 阅读全文 »

Tags: Windows

很多php使用defined()来防止外部直接访问php文件,从而保证了只让内部php文件include等调用。如下面:

阅读全文 »

鬼仔注:XAMPP(Apache+MySQL+PHP+PERL)是一个功能强大的建站集成软件包。我见过有不少站为了省事直接用这个做,我以前测试东西也用这个搭建过环境。影响的版本挺多:

XAMPP Apache Distribution 1.4.14

XAMPP Apache Distribution 1.4.13

XAMPP Apache Distribution 1.4.12

XAMPP Apache Distribution 1.4.11

XAMPP Apache Distribution 1.4.10 a

XAMPP Apache Distribution 1.4.10

XAMPP Apache Distribution 1.4.9

XAMPP Apache Distribution 1.4.8

阅读全文 »

Tags: MSSQL,

Vulnerability,

XAMPP

信息来源:B.S.T

漏洞平台:SHOPEX

危害程度:★★★★☆

关于ShopEx:

ShopEx是网络购物软件与技术服务全面提供商,ShopEx做为国内购物软件的开拓者和实践者,提供了从购物软件(包括网上商店、网上商城、网上商店多店系统)到相关配套服务(网店推广、模板设计、流量监测、商业智能分析、网上支付、网店互联、购物系统定制开发等)以及深层次的电子商务技术服务。

漏洞原理:

看这里:/shop/npsout_reply.php

阅读全文 »

Tags: ShopEx