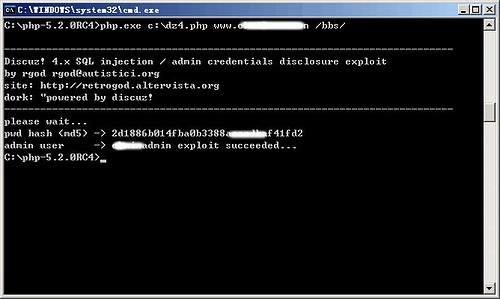

Discuz! 4.x SQL injection / admin credentials disclosure exploit

前段时间发过Discuz! 5.0.0 GBK版本的EXP

今天在CN.Tink那里看到的4.x的,我去原站转了过来,然后找了个Discuz! 4.1.0测试了一下,成功,看下面截图,Discuz! 5.0.0 GBK版本的那个EXP又许多朋友不知道怎么用,当时我说了下,还是有朋友不明白,这次我截了图上来,不知道怎么用的朋友看下应该明白的。

图:

阅读全文 »

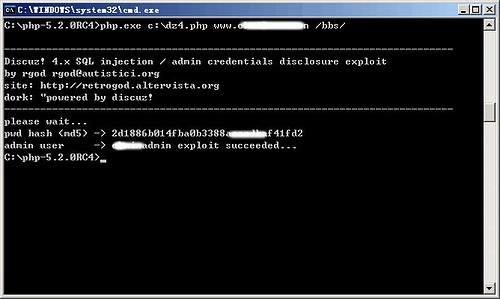

前段时间发过Discuz! 5.0.0 GBK版本的EXP

今天在CN.Tink那里看到的4.x的,我去原站转了过来,然后找了个Discuz! 4.1.0测试了一下,成功,看下面截图,Discuz! 5.0.0 GBK版本的那个EXP又许多朋友不知道怎么用,当时我说了下,还是有朋友不明白,这次我截了图上来,不知道怎么用的朋友看下应该明白的。

图:

阅读全文 »

文章标题:风讯4.0未公开Bug

文章作者:WhyTt

漏洞发现时间:2006年10月24日

个人Blog:http://why_tt.mblogger.cn //个人

个人Blog:http://whytt.mblogger.cn //技术

影响版本:ACCESS和MSSQL

补充一句,这个东西只是看代码时随便看到的一处,其他地方还多着呢,当时写下来还没测试,我就记了下来,其中有什么不对,还望理解。哈哈~

前段时间网上流行的SQL注入是利用伪造代理IP来实施攻击,这个HTTP_X_FORWARDED_FOR在一段时间内倍受人们关注,今天在看风讯4.0的时候也发现这样一个注入点,可笑的是程序员是考虑到对HTTP_X_FORWARDED_FOR的过滤,但是在带入查询时,好象是忘记把过滤的变量带入,而直接带入了没过滤的VisitIP。

下面是分析代码:

在Stat/Index.asp文件中第18行,

阅读全文 »

文/SuperHei_[At]_ph4nt0m.org 2006-03-08

[a.下面的grep(http://www.interlog.com/~tcharron/grep.html)不支持-r参数,可以使用下面的格式:

grep -in "\(include\|require\)" C:\test\*.php C:\test\admin\*.php

也可以使用cygwin移植来的grep(http://zhouzhen.eviloctal.org/Look.asp?LogID=814)

b.多个关键词or模式使用|,如果使用and模式,可以使用下面的管道模式:

grep -in "\select\|$aid" C:\test\read.php |grep -i "from"]

1.包含漏洞

关键词: include require

C:\>grep -in "\(include\|require\)" C:\test\*.php

阅读全文 »