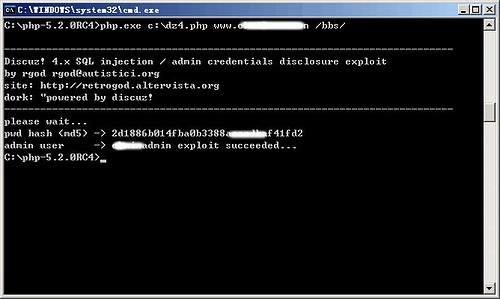

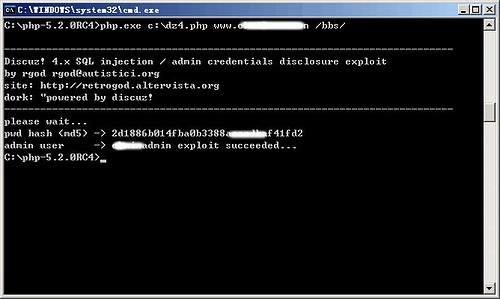

Discuz! 4.x SQL injection / admin credentials disclosure exploit

前段时间发过Discuz! 5.0.0 GBK版本的EXP

今天在CN.Tink那里看到的4.x的,我去原站转了过来,然后找了个Discuz! 4.1.0测试了一下,成功,看下面截图,Discuz! 5.0.0 GBK版本的那个EXP又许多朋友不知道怎么用,当时我说了下,还是有朋友不明白,这次我截了图上来,不知道怎么用的朋友看下应该明白的。

图:

阅读全文 »

前段时间发过Discuz! 5.0.0 GBK版本的EXP

今天在CN.Tink那里看到的4.x的,我去原站转了过来,然后找了个Discuz! 4.1.0测试了一下,成功,看下面截图,Discuz! 5.0.0 GBK版本的那个EXP又许多朋友不知道怎么用,当时我说了下,还是有朋友不明白,这次我截了图上来,不知道怎么用的朋友看下应该明白的。

图:

阅读全文 »

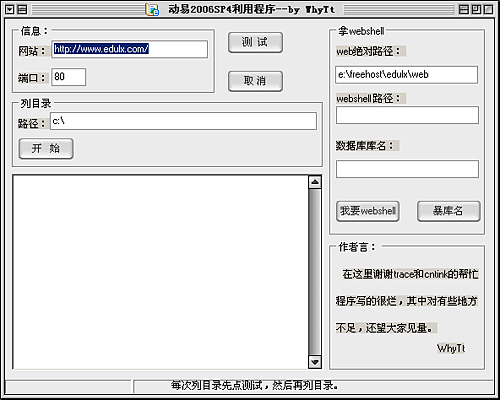

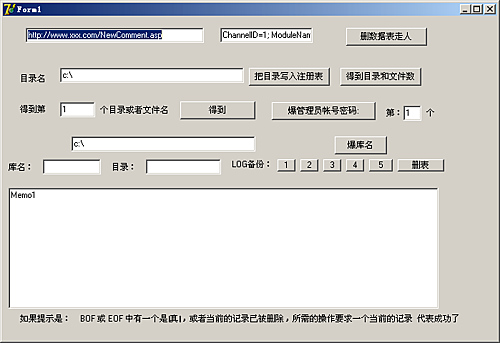

我这里有两个,一个是在neeao那里看到的,一个是在东邪那里看到的

neeao那里看到的:

下载地址: dongyi2006.rar

东邪那里看到的:

下载地址: powerly.rar

附动画: 200610211337058083.rar

信息来源:Bug.Center.Team

动易网站管理系统(CMS)存在严重安全漏洞

发布日期:2006-10-21

漏洞发现:Bug.Center.Team

漏洞文件:网站根目录下 NewComment.asp

漏洞等级: 严重

影响版本: 所有版本(包括免费版、商业SQL版及Access版)

漏洞描述:此漏洞主要通过NewComment.asp存在的注入漏洞,以获取系统管理员权限,并通过修改系统设置上传木马程序,进而控制整个动易系统。特别是对于SQL版的系统会造成严重的后果。

解决方案:更新补丁包中的NewComment.asp文件。如果您不需要使用评论调用的功能,可以直接删除这个文件。

补丁下载:点击下载

Tags: Exploit, 动易信息来源:邪恶八进制信息安全团队(www.eviloctal.com)

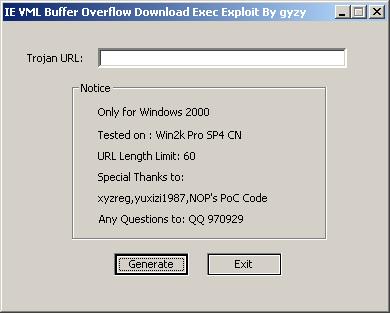

文章作者:gyzy

所有代码都修改自NOP的模版,在此表示感谢。方便大家的研究写了个生成器,欢迎大家下载测试。NOP在milw0rm.com上公布的代码里有点小问题。填上了自己的shellcode,将第一个字节改成\xCC后发现shellcode的解码部分连续出现的三个\xFF中的后面两个会被破坏,这和以前的Serv-U溢出一样,所以在头部加入几个修正字节:

__asm{

add [esp+0x2E],0xC0

add [esp+0x2F],0xFF

}

重新测试,成功。测试环境Win2000 Professional SP4 + IE5.0

阅读全文 »

一口气更新了3个,都是在zwell's blog那里看到的。

这个是zwell写的的ms06040 exploit,ms06040最近的确很受欢迎,我这里都放了三个版本的了。

来源:zwell's blog

I coded it just for fun and another reason is the exploits released recently are all about

CanonicalizePathName, but not NetpwNameCompare(even some title is about NetpwNameCompare).

the struct of the function is:

DWORD (__stdcall *NetpwNameCompare)(wchar_t *, wchar_t 阅读全文 »

Tags: Exploit, MS06-040