标签 ‘Rootkit’ 下的日志

英特尔遭遇CPU级RootKit,目前无药可医

感谢Ben的翻译投递:

Intel CPU 缓存被暴漏洞,研究报告与 RootKit利用代码即将出炉。

“3月19日,我们将就Intel CPU 的缓存机制漏洞,公布一份报告及漏洞利用。相关攻击可以在目前大部分IntelCPU的主板上从Ring0提权至SMM。Rafal在几个小时内就做出了一份漏洞利用代码。” Joanna女强人在博客中写道。

本 次漏洞利用的致命之处,在于它能将自身隐藏在SMM空间中,SMM权限高于VMM,设计上不受任何操作系统控制、关闭或禁用。实际应用中唯一能确认SMM 空间中运行代码的方法只有物理性的分离计算机固件。由于SMI优先于任何系统调用,任何操作系统都无法控制或读取SMM,使得SMM RootKit有超强的隐匿性。

阅读全文 »

构造无人之境: Exploiting Realtek RTL8139单芯片以太网控制器

作者:Azy

完成:2008-10-22

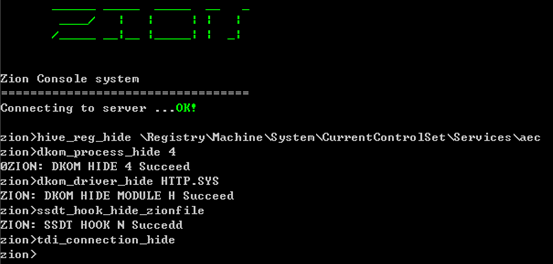

优良的rootkit(以下简写为rk)通常应该具备隐蔽稳定的通信功能。正如优秀的程序员一直追求用最简洁的代码完成功能需求一样,优秀的rk coder也一直秉承着绝不在rk中加入过多无用的远程命令,让rk尽量回归其原始定义–获得“root”权限的kit的宗旨。而如何实现隐蔽是rk通 信首先要考虑的问题。

因此,出现了各式各样的隐蔽隐藏技术。几年前的高级手段随着内核技术的公开与普及在时下被理所当然地判定为浅“藏”辄止,而时受深度检测工具干扰 的在内核级深藏不露的rk亦不能使rk coder感到一劳永逸。因为构造隐蔽通信中的无人之境才是他们永恒不变的追求。

阅读全文 »

.NET Framework Rootkits

This page covers a new method that enables an attacker to change the .NET language, and to hide malicious code inside its core.

The whitepaper .NET Framework rootkits – backdoors inside your frameworkcovers various ways to develop rootkits for the .NET framework, so that every EXE/DLL that runs on a modified Framework will behave differently than what it’s supposed to do. Code reviews will not detect backdoors installed inside the Framework since the payload is not in the code itself, but rather it is inside the Framework implementation. Writing Framework rootkits will enable the attacker to install a reverse shell inside the framework, to steal valuable information, to fixate encryption keys, disable security checks and to perform other nasty things as described in this paper.

阅读全文 »

About the SMM rootkit

来源:SoftRCE.net

其实SMM是早在97年就有的东西,我跟这个东西也算是有点渊源,之前在实验室做过一些关于这个的研究,但是远没有到rootkit的方向.之后在逛网站的时候发现一篇5.12时候的新闻:Researchers dig into x86 chips for stealthier rootkits,然后才重新回头去看了这个东西,也隔天就写了篇分析.不过功力尚浅,很多东西在Win32平台到现在我实验着还是有问题的.

阅读全文 »