今天刚知道可以用 rssreader 订阅自己的 Gmail 邮箱,而且还支持订阅labels。

这样就可以在阅读 Rss 的同时,检查自己的新邮件了。

如果想订阅自己的 Inbox ,有两种方式(在此以我用的本地Rss阅读器 — GreatNews 为例):

1、订阅 https://gmail.google.com/gmail/feed/atom

并在 GreatNews 中填入用户名、密码

2、订阅 https://用户名:密码@gmail.google.com/gmail/feed/atom

修改为自己的 Gmail 用户名和密码,这个方式适用于在线的 rssreader(例如 Bloglines 、抓虾等),当然在 阅读全文 »

Tags: Gmail

本文已发表于<黑客X档案>杂志第9期..邪恶八进制首发..转载请注明版权.

作者BLOG:http://www.ciker.org/

第7期的X档案<挂马,别忘了还有phpwind论坛>一文中提及到URL欺骗的方式引起了我极大的兴趣..就自己动手试了一下..发现作者提供的代码有点问题.

作者提供的完整代码为

阅读全文 »

Tags: URL欺骗

作者:superhei

信息来源:5up3rh3i'blog

getip()过滤不严导致sql/xss等攻击。

sablog\include\common.php

阅读全文 »

Tags: SaBlog,

Vulnerability

信息来源:CCF

配置目录的存取权限

C:\Inetpub\AdminScripts>chaccess.vbs -a w3svc/1/ROOT -verbose

Usage: chaccess <–ADSPath|-a ADSPATH> 控制配置路径

[–computer|-c COMPUTER1[,COMPUTER2…]]指定机器名,IP也可。

[+read|-read] 主目录下的读取权限

[+write|-write]主目录下的写入权限

[+script|-script]主目录下的执行许可权限为纯脚本

[+execute|-execute]主目录下的执行许可权限为脚本和可执行程序

[+browse|-browse]主目录下的目录浏览权限

[–verbose|-v]当前版本

[–help|-?]

显示指定路径的属性及状态信息

C:\Inetpub\AdminScripts>dispnode help

阅读全文 »

Tags: AdminScripts,

IIS

作者:zv(zvrop)

email:zvrop_at_163_dot_com

site:http://www.nettf.net

本文首发于邪恶八进制(http://forum.eviloctal.com)和网络技术论坛(http://bbs.nettf.net),转载请保留完整信息.

一.写在前面的话

本文是在无敌和病毒两人的强烈的求知欲要求下,我今天翘课半天来写.

其实我也是觉得既然什么都已经公开了,也没意义再保留下去,遂写出此文,以慰看官.

另外本人也是菜鸟,偶获一点心得,愿意和我一样的菜鸟们分享,高手就当指导的看吧.

所以我不并吝啬自己的技术.在此我在此引用冰狐签名上的一句话告诉某些人:"别拿技术当宝贝."

ps:本文所有注释是对下面一条代码的注释.

ps:当然本篇不是溢出基础教程,需要一点点的汇编基础和溢出的基础.另外本文所说的也不是什么新鲜的技术,写出来是作为教程给初学者看的.

阅读全文 »

Tags: IEVML

来源:s0n9'5 B1o9

跨站脚本攻击想必各位都已经是很熟悉了,但是得到COOKIE的时候一直有一个问题:

总是要用WINDOW.OPEN弹一个窗体出来然后发送COOKIE,这样隐秘性就大打折扣了。以前我想了一个在网页中用insertAdjacentHTML方法来注入HTML语句的办法勉强可以作到发送COOKIE不出现IE窗口,但是在实际使用中有时会遇到IE出错。

没有更好的办法了吗?以前在研究VBS病毒自动升级的时候用到一个Microsoft.XMLHTTP控件(该控件是WIN98/2K上都默认自带的东东,并且它是IE认为safe的控件!),通过它我们可以在网页中给网站发送http请求,可以是POST也可以是GET.

好了思路已经到这儿来,下面我们可以实战一下,我以ASPSKY 5.0 0320为例子。我们知道<IMG SRC="XXXXXXX">在SRC中可以写入vbscript:这样的语句。。

阅读全文 »

来源:老邪blog

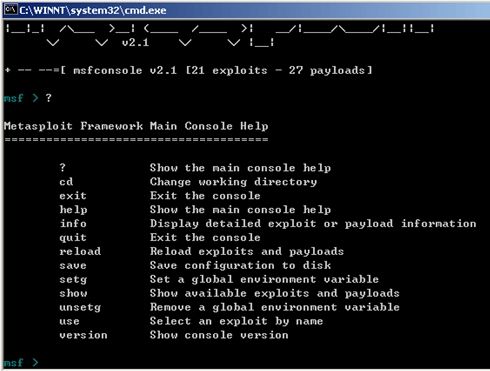

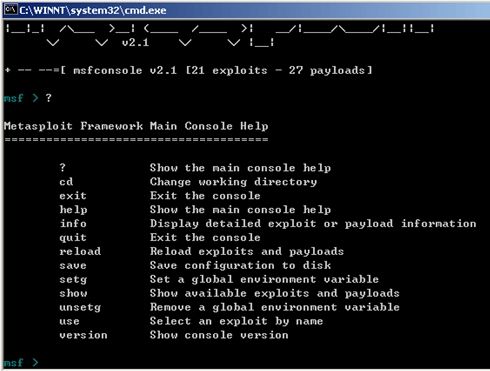

命令行下使用Metasploit

运行后首先看到的是Metasploit欢迎界面,我们输入“?”得到在线帮助(如图1所示):

图1

可以看到里面有很多的命令,下面我将最重要的几个做简单解释:

“?”:得到帮助。

“cd”:更换当前的工作目录。

“exit”:退出。

“help”:得到帮助。

“info”:显示当前程序的信息。

“quit”:推出程序。

“reload”:载入Exploit和payloads。

“save”:保存当前设置

“setg”:设置一个环境变量。

“show”:显示可用的Exploit和payloads。

“use”:使用一个Exploit。

“version”:显示程序的版本。

阅读全文 »

Tags: Metasploit

在火狐看到raystyle这样一段话:

有一个人在MySpace (一个交友网站)上写了一只利用Ajax技术来传播的蠕虫,当一个人登陆他的页面时就会改写自己页面的加一段字 “but most of all, samy is my hero”,同时也会把这个javascript加入到自己的页面在,就这样20小时内就传染了一百万个用户,最后导致MySpace关站维修。

然后根据他给出的连接看到了这篇文章(直接到原地址去看吧):

http://namb.la/popular/tech.html

关于这篇文章的几张图:

http://namb.la/popular/919d.jpg

http://namb.la/popular/msn.jpg

http://namb.la/popular/hero.jpg

Tags: MySpace,

Worm