Team: http://www.ph4nt0m.org

Author: 云舒(http://www.icylife.net)

Date: 2007-12-07

这是一篇好玩的文章,它并不是讲SYN Flood的攻击原理的,也不描述防御攻击的解决方案。在这里,我会随便说说几个通常被设备厂商或无意,或有意隐藏的几个细节。如果你在考虑买防御攻击的设备,希望这个文章能够给你一些帮助——至少在和厂商谈判的时候,知道问哪些问题,不会轻易被人忽悠了。

一. 以太网填充

目前的SYN Flood程序,为了提高发送效率,填充包头的时候,没有填充可选的字段,因此IP头长度恰好是20字节(Byte),图示如下:

typedef struct ip_hdr

{

unsigned char h_verlen;

阅读全文 »

作者:TheLostMind

来源:绝色笔记

自从上次从网上找了个WebShell管理网站,后来发现有后门, 被人挂马了,数据库被破坏了,至今还没修复……所以对别人的WebShell格外小心。

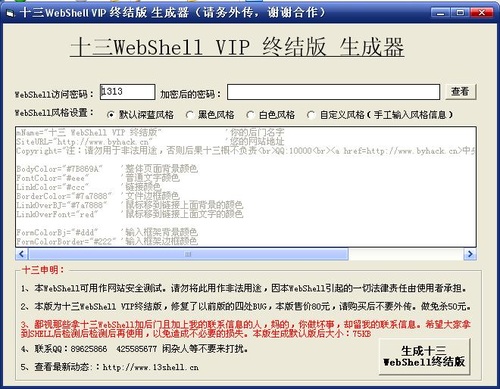

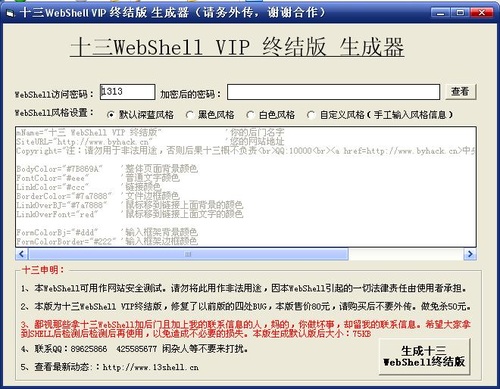

网上找了个十三WEBSHELL终结版生成器,如图

下面我们来生成一个ASP WebShell

生成后的WebShell是加密的

这个解密直接用工具了,就不详述,解密后代码如图132.JPG

看看代码, 还是加密的

从代码中很容易可以看到他的解密函数是SinfoEn

那么我们就来解密出来,解密的代码已经有人写出来了。

下面是冰点极限论坛上贴出来的解密代码:

阅读全文 »

Tags: BackDoor,

WebShell

来源:vbs空间

Const T_GATEWAY = "1.1.1.1" '网关

Const T_NEWDNS1 = "2.2.2.2" 'DNS1

Const T_NEWDNS2 = "3.3.3.3" 'DNS2

strWinMgmt="winmgmts:{impersonationLevel=impersonate}"

Set NICS = GetObject( strWinMgmt ).InstancesOf("Win32_NetworkAdapterConfiguration")

For Each NIC In NICS

If NIC.IPEnabled Then

NIC.SetDNSServerSearchOrder Array(T_NEWDNS1,T_NEWDNS2)

NIC.SetGateways Array(T_GATEWAY)

阅读全文 »

Tags: DNS,

VBS

文章作者:taiwansee

信息来源:邪恶八进制信息安全团队(www.eviloctal.com)

Windows 2000/XP 可以“踏雪无痕”,替换的时候没有关闭和重启IIS服务&&文件大小、各个时间参数和原来一样 :)

搜索字符串使用的是Aogosoft的免费正则表达式引擎。(它的语法和标准语法有所不同,郁闷……)

现开放源代码,发现BUG请跟帖指正。

本工具和代码仅供研究使用,不可用作非法用途。

感谢stealthwalker、Anskya的建议,

感谢 zshoucheng 提供的正则表达式库!

E:\>RepLogs.exe

*************************************************************

阅读全文 »

Tags: IIS,

日志

Tencent Web Server(TWS) 2.1.1.0.0.1??

Tags: Tencent,

腾讯

下载地址:http://u6.dswlab.com/ffi.zip

本工具是一款辅助进行病毒分析的工具,它包括各种文件格式识别功能,使用超级巡警的格式识别引擎部分代码,集查壳、PE文件编辑、MD5计算以及快捷的第三方工具利用等功能,适合病毒分析中对一些病毒木马样本进行系统处理。

本软件产品为免费软件,用户可以非商业性地下载、安装、复制和散发本软件产品。如果需要进行商业性的销售、复制和散发,例如反病毒公司用来批量分析木马,必须获得DSWLAB的授权和许可,商业公司及团队使用本软件必须获得DSWLAB的授权和许可。

V1.1新增功能:

★增加使用VMUnpacker脱壳引擎进行脱壳的功能,对识别出来的壳可直接点击Unpack按钮脱掉,方便分析加壳木马,本版本脱壳引擎脱壳能力等同于VMUnpacker V1.4 。

阅读全文 »

Tags: 超级巡警

By:疯狗【B.C.T】

忽然发现我仅仅是发掘ActiveX漏洞,但不去利用,利用远远要比发掘有趣:)

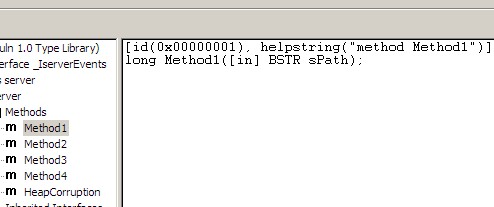

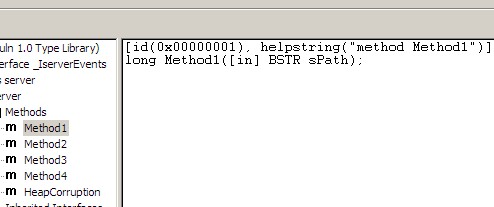

COMRaider自带了一个vuln.dll的漏洞链接库文件,我就拿这个下手吧(外面的AX漏洞要么已经被开发出exp,要么已经被找的差不多了…)

一共5个函数,我就用Method1参数进行攻击,字符型的

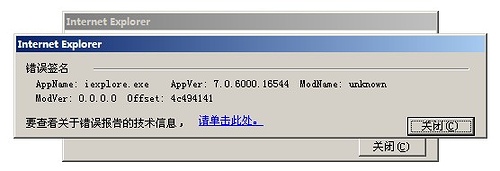

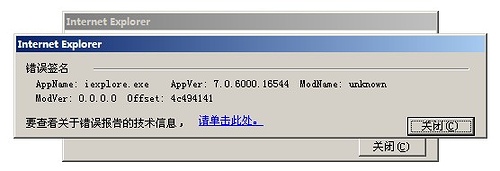

溢出点的定位我还是用CCProxy Telnet Proxy Ping远程栈溢出分析中的方法,首先生成1000个字符,然后提交到函数中,意料之中的崩溃,看看错误

阅读全文 »

Tags: Activex,

Exploit

By:疯狗(B.C.T)

简单的了解了一下漏洞原因,问题出在ping上,首先先触发这个漏洞看看效果。

开启CC,然后telnet 127.0.0.1 23,出现如下提示

CCProxy Telnet>CCProxy Telnet Service Ready.

CCProxy Telnet>

直接输入ping AAAAAAAAAA…(超长的A),程序崩溃了,看看提示

程序在读取41414141也就是AAAA时出错,41414141是我提交的超长的AAA…并不是正确的指令,况且这里的内存还是为分配的,典型的栈溢出。

阅读全文 »

Tags: CCProxy,

漏洞