标签 ‘SQL注入’ 下的日志

利用Javascript进行注入

来源:黯魂的网络日志

//作者: kostis90gr

//翻译: 黯魂[S.S.T]

//本文已发表于《黑客防线》6月刊,版权属于黯魂和《黑客防线》杂志社,转载请务必保持文章完整性,谢谢:)

这份指南仅仅是出于报告目的,如果任何人把它用于违法目的,我不负责任.

通过使用javascript注入,用户不用关闭网站或者把页面保存在他的PC上就可以改变网站中的内容.这是由他的浏览器的地址栏完成的.

命令的语法看上去像这样: javascrit:alert(#command#)

比方说如果你想看到在网站http://www.example.com 里面的一个警告框,那么首先在地址栏输入URL(www.example.com),当页面加载完之后,清空URL并输入javascrit:alert 阅读全文 »

Ajax时代 SQL注入依然是隐患

作者:空虚浪子心[X.G.C] http://cnxhacker.net

来源:IT168

原文地址:http://publish.it168.com/2007/0611/20070611051901.shtml

【编者按】本文为了能够更为清晰的表述SQL注入在Ajax时代依然是安全隐患,在互联网上随机搜索到存在此类安全漏洞的网站。

这个例子也证明了SQL注入并非是Web1.0时代的专利,当新兴技术如Ajax发展促使互联网演进到2.0时代时,这种入侵方法依然存在,依然值得我们警惕。

同时我们郑重声明,本文作者寻找漏洞只是为了“依靠事实说话”而已,没真正入侵其服务器。我们承认较之以往,Ajax技术给我们带来的诸多便利,但这并不表明Ajax技术是万能的,用户再也不需要自己动手处理安全问题。

阅读全文 »

BBSXP7 mssql版,从注入到拿WEBSHELL

鬼仔注:这个BBSXP的log注入在一月份发过,在 这里 ,不过当时那篇文章说的只是注入,但是没有写拿shell的方法,这篇的分析比较详细,拿shell的方法也不错。记录下。

来源:Sobiny's Blog

这个东西是去年前发现的了。好象内容细节在哪个杂志上发了。不过似乎杂志和作者都没跟我联系呢?不管,发了再说。

针对BBSXP7的,是HTTP头注入。

没有多大的看头,熟悉的朋友,请从后面拿SHELL的地方开始看。

反正看得懂的就看。

看不懂的请提问,不过希望大家问一点有水平的问题。

太基础的,GOOGLE上可以搜索到的问题,恕我不回答。

我们都知道

阅读全文 »

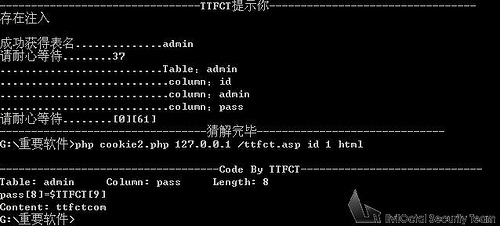

cookie注入工具

鬼仔注:我没有测试。

软件作者:TTFCT

信息来源:邪恶八进制信息安全团队

编写语言:PHP(源代码)

程序功能:自动猜表,自动猜列,自动暴字段内容。

程序编写思路,使用 1=1和1=2作为判断依据。

其猜表,猜列,暴内容都是基于此原理。

注:cookie1.php为猜表和字段代码,cookie2.php为猜解内容代码,table.txt和column.txt分别为表和字段,可自行添加。

图示

程序及演示动画下载:cookieinj.rar

Tags: Cookie, SQL Injection, SQL注入新云网站管理系统UpdateUserToday过程参数过滤不足导致多个页面sql注入漏洞

来源:Sobiny's Blog

受影响系统:新云网站管理系统最新版

发现人的BLOG:http://sobiny.cn

发现日期:2006年10月中旬

发布日期:2007年6月上旬

安全综述:新云网站管理系统是一个采用ASP和MSSQL等其他多种数据库生成静态页面构建的高效网站解决方案。

漏洞描述:

先看const.asp的GetUserTodayInfo过程。

阅读全文 »

WordPress 2.2 (xmlrpc.php) Remote SQL Injection Exploit

来源:milw0rm

/*

El error, bastante tonto por cierto, se encuentra en la función wp_suggestCategories, en el archivo xmlrpc.php:

function wp_suggestCategories($args) {

global $wpdb;

$this->escape($args);

$blog_id = (int) $args[0];

$username = $args[1];

阅读全文 »