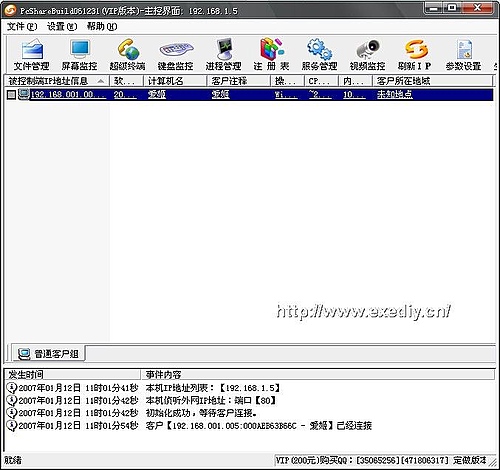

昨天想看看自己的 Poison Ivy 上还有机子没,却发现 Poison Ivy 提示升级,看了下,是 Version 2.2.0 。

下载地址: http://www.poisonivy-rat.com/dl.cgi?mirror=220poisonivy-rat.com

It's time for a well needed update of the server core. This time I have added a much stronger encryption (Camellia with 256 bit password).

Due to this old servers wont be compatible with the new client.

阅读全文 »

Tags: 远程控制

来源:zhuzhu's BLOG

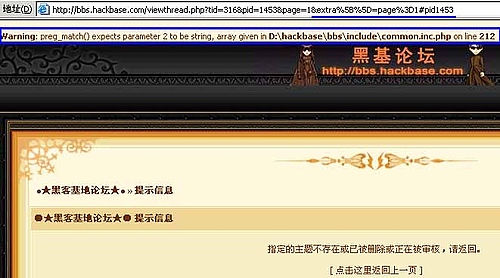

只要输入:&extra%5B%5D=page%3D1#pid1453 就会出错,并显示出网站物理地址!

测试牛B站点 黑客基地

一样有漏洞!!!

解决方案:

config.inc.php里通 $errorreport = 1;

这个设置为0

这个和php的安全设置有关。

然后:

php.ini里

display_errors = Off (如果你没有主机权限那就看下面的。)

阅读全文 »

Tags: Discuz!

作者:IceskYsl@1st

来源:天马行空{1.S.T}(http://www.1steam.cn)/

申明:本站原创,欢迎转载,请注明来源天马行空{1.S.T}(http://www.1steam.cn)/

=============

首先,我们来讨论包含文件漏洞,首先要问的是,什么才是"远程文件包含漏洞"?回答是:服务器通过php的特性(函数)去包含任意文件时,由于要包含的这个文件来源过滤不严,从而可去包含一个恶意文件,而我们可以构造这个恶意文件来达到邪恶的目的。几乎所有的cgi程序都有这样的 bug,只是具体的表现方式不一样罢了。

一、涉及到的危险函数〔include(),require()和include_once(),require_once()〕

include() && require()语句:包括并运行指定文件。

阅读全文 »

Tags: RFI

05年开始有人玩这样的游戏。。这好像是我第三次被点名了。。第一次、第二次、第三次 。

这次是被大O点到的。

游戏规则:

一、被点到名的博客要在自己的博客上回答本人问题的答案,并自己拟定五个问题,传到其他几个人的博客上,还要到这几个人的博客上留言通知对方“你被点名了”。

二、并且这几个人要在博客上注明是在哪接到的题目,我是被“大O”点的名。

阅读全文 »

Tags: 点名

来源:幻影

WordPress wp-trackback.php漏洞分析

文/Superhei 2007/1/9

1.Stefan Esser大牛2007/01/05发布的WordPress Trackback Charset Decoding SQL Injection Vulnerability [1]

Code:wp-trackback.php

$tb_url = $_POST['url'];

$title = $_POST['title'];

$excerpt = $_POST['excerpt'];

$blog_name = $_POST['blog_name'];

$charset = $_POST['charset'];

…….

if ( function_exists('mb_convert_encoding') 阅读全文 »

Tags: WordPress,

漏洞